Cuidado! Malware CrossRAT atinge sistemas Windows, MacOS e Linux

Quem usa o Linux ou MacOS muitas vezes pode acreditar que esta livre de tudo, mas não é bem assim. Nos últimos dias uma novidade, o malware CrossRAT. Ele é identificável e multiplataforma, ou seja, é focado em atingir computadores com Windows, MacOS e Linux.

Segundo o site sempreupdate.com.br, tudo isso começou a ser investigado com mais profundidade semana passada, quando saiu um relatório da EFF/Lookout que revelou ao mundo um grupo de ameaças consideradas avançadas, cujo nome é Dark Caracal que foi usado em campanhas de espionagem global.

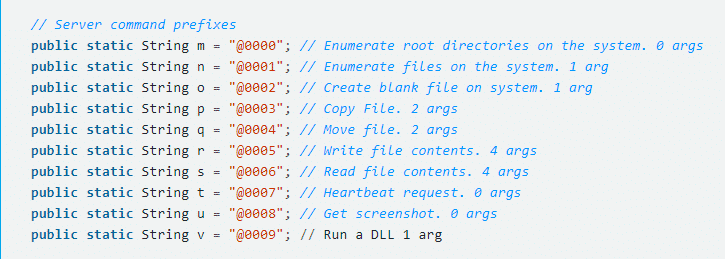

CrossRAT é considerado um trojan para acesso remoto e também multiplataforma, ou seja, ele pode ser usado em qualquer sistema operacional, entre eles destacamos o Windows, Linux e MacOS. O CrossRAT permite o acesso remoto, e quem conseguir este feito, poderá fazer alterações no sistema de arquivos, tirar screenshots, executar executáveis e muitas outras coisas que podem permitir o acesso remoto ao computador.

Como o CrossRAT funciona

De acordo com os pesquisadores que analisaram os relatórios a fundo, os crackers do Dark Caracal não dependem da famosa falha “zero day” para distribuir pelo mundo o CrossRAT. A contaminação do malware acontece via engenharia social, ou seja, através de postagens no Facebook, Whatsapp, Telegram, enfim, qualquer rede onde pessoas possam interagir e enviar arquivos ou links.

Com isso, a vítima clica no link ou no pacote, e já baixa ou executa o aplicativo malicioso contaminado com o CrossRAT, a linguagem usada para desenvolvedor o novo malware é java, o que facilitou muito o trabalho dos pesquisadores fazer um verdadeiro trabalho de engenharia reversa e saber o que o CrossRAT é capaz de fazer.

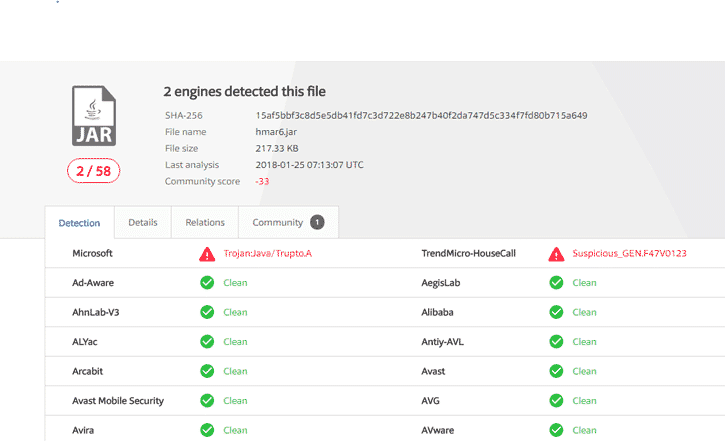

No momento diversos antivirus já detectam o novo malware, incluindo os populares AVG, AVAST e Kaspersky. Em análise, o ex-NSA Patrick Wardle destrinchou o CrossRAT e ele explicou que uma vez executado no sistema, é implantado o arquivo (hmar6.jar) que primeiro verifica o sistema operacional em que ele está sendo executado e depois se instala de acordo com o sistema foco, que pode ser Linux, Windows ou MacOS.

Além disso, o arquivo inicial também tenta reunir informações sobre o sistema infectado, incluindo a versão do SO instalada, kernel e a arquitetura. Além disso, para os nossos sistemas Linux, o malware também tenta consultar os arquivos systemd para determinar qual é a sua distribuição, como Arch Linux, Centos, Debian, Kali Linux, Fedora e Linux Mint, entre muitos outros.

CrossRAT possui módulo de Keylogger inativo

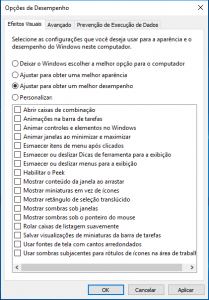

CrossRAT, em seguida, implementa mecanismos específicos do sistema operacional automaticamente que é executado de tempos em tempos, sempre que o sistema infectado for reiniciado e se registra no servidor C & C, permitindo que os crackers possam ter o acesso remoto e assim enviem comandos para obter dados. Conforme relatado pelos pesquisadores da Lookout, o CrossRAT distribuída pelo grupo de crackers Dark Caracal se conecta ao ‘flexberry (dot) com’ na porta 2223, cuja informação está codificada no arquivo ‘crossrat/k.class’.

O malware foi projetado com algumas capacidades básicas de vigilância, que são ativadas somente quando recebidos os respectivos comandos predefinidos do servidor C & C. Curiosamente, Patrick percebeu que o CrossRAT também foi programado para usar ‘jnativehook’ , uma biblioteca Java de código aberto para detectar eventos do teclado e mouse, mas o malware não possui nenhum comando predefinido para ativar este keylogger.

Como verificar se o seu sistema esta infectado com CrossRAT?

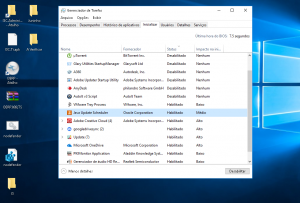

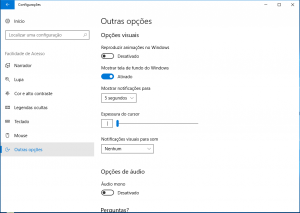

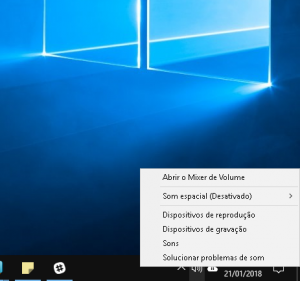

Como o CrossRAT infecta o seu sistema de forma específica de acordo com o sistema operacional, a detecção do malware dependerá do sistema operacional que você está executando.

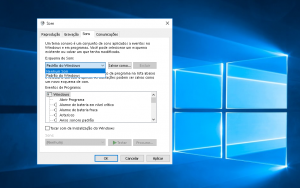

Para Windows:

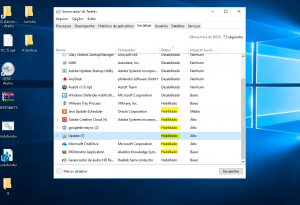

Verifique a chave de registro ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\’.

Se infectado, ele conterá um comando que inclua o java, -jar e mediamgrs.jar.

Para MacOS:

Verifique o arquivo jar, mediamgrs.jar, em ~ /Library.

Procure também o agente de lançamento em /Library/LaunchAgents ou ~/Library/LaunchAgents chamado mediamgrs.plist.

Para Linux:

Verifique o arquivo jar, mediamgrs.jar, em /usr/var.

Procure também um arquivo ‘autostart’ no ~/.config/autostart provavelmente chamado mediamgrs.desktop.

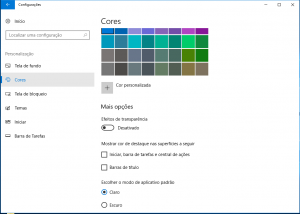

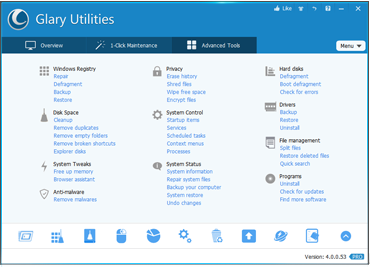

Como se proteger?

Ter um antivírus pode ajudar a evitar a instalação deste tipo de arquivo, já que o programa vai identificar o executável malicioso. No entanto, a melhor prática é evitar abrir links desconhecidos. Desconfie de qualquer URL enviada por e-mail, aplicativos de mensagens ou rede social, até mesmo em mensagens enviadas por amigos de confiança.

Recomendamos que você somente siga instruções como baixar arquivos ou clicar em links, quando conhecer o usuário que esta prestando ajuda. Se estiver em um fórum clique no perfil do usuário observe se ele é um usuário novo e confira as referências, se for via Telegram ou grupos em diversos aplicativos, confira o nick e outros itens que permitem a identificação do usuários, sempre bom ficar de olho no que esta sendo passado.

Em caso de anormalidades ou dúvidas é sempre bom consultar seu técnico de confiança para averiguar e o problema.

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/O/O/5dFt71QYe98huCeP5YpQ/captura-2018-01-18-16-04-24.png)

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/j/n/hZ2PvfRgeDhYSYjH7gTg/captura-2018-01-18-16-11-25.png)

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/J/E/rRBax6SCSUpyzJBO8ynA/captura-2018-01-18-16-11-35.png)

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/g/e/nn0BpPRpuLu04udFQXtw/captura-2018-01-18-16-11-35-copia.png)

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/i/X/4ZTXvfS3KjRXT0W3VQcQ/captura-2018-01-18-16-14-09.png)